Was ist die ISO 27001? (Definition)

Die ISO-27001-Norm ist eine international anerkannte Reihe von Richtlinien, die sich auf die Informationssicherheit konzentrieren und einen Rahmen für die Etablierung eines Informationssicherheitsmanagementsystem (ISMS) bieten. Die Einhaltung der ISO 27001 hilft einem Unternehmen dabei seine Daten systematisch zu schützen, um damit die Vertraulichkeit und Sicherheit von Daten bei gleichzeitiger Verfügbarkeit der Informationsbestände für alle Beteiligten zu gewährleisten.

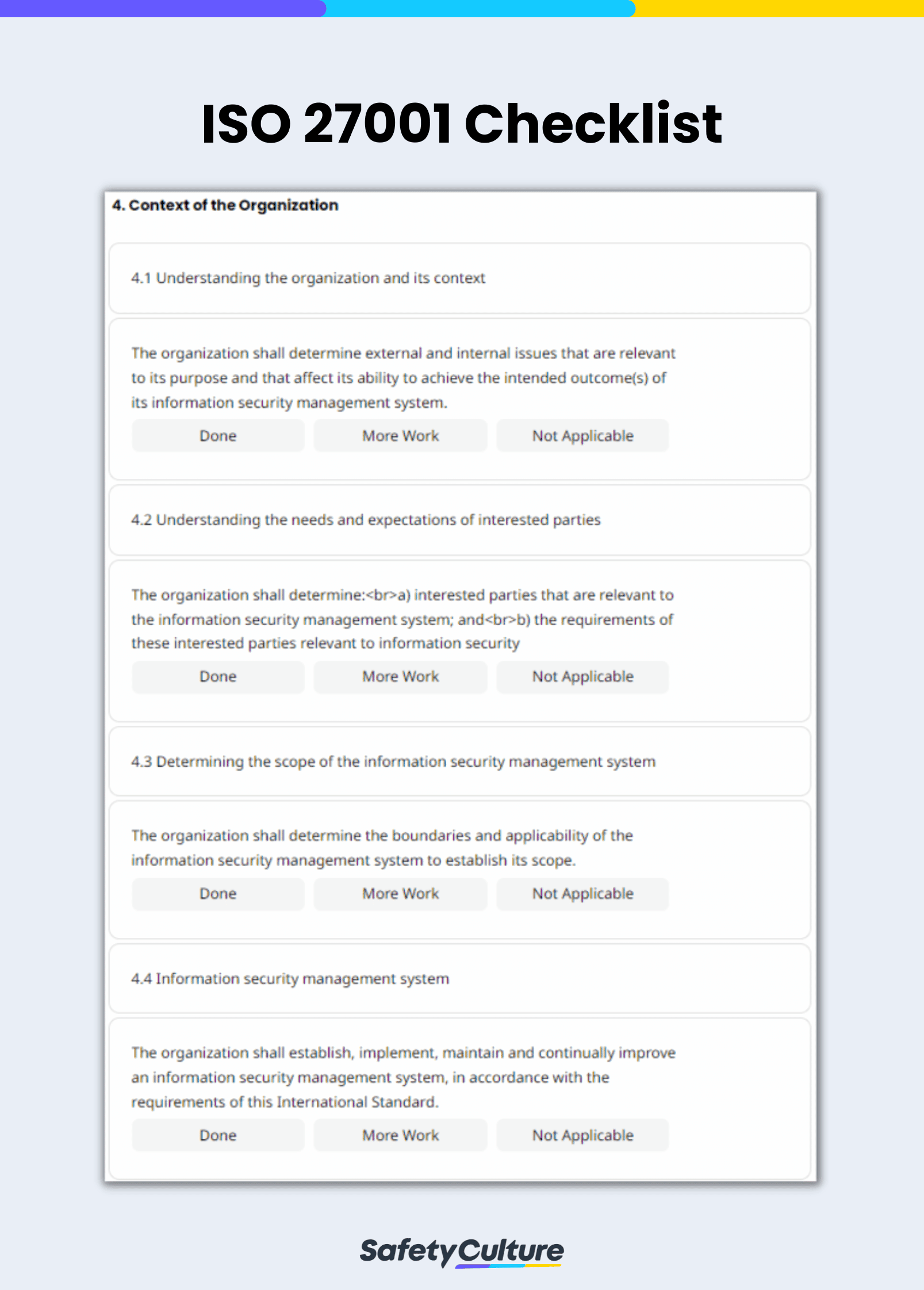

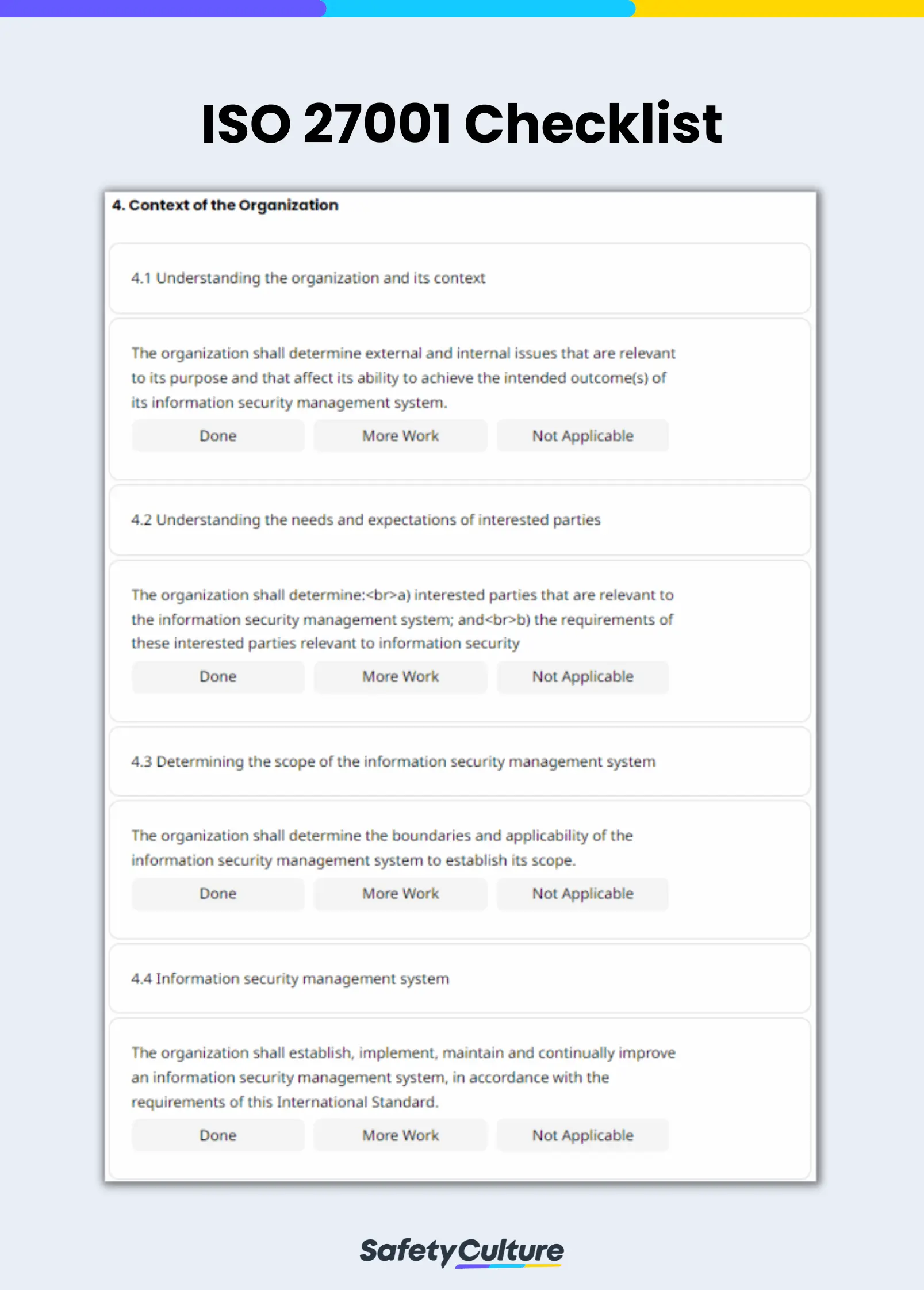

Was ist eine ISO-27001-Checkliste?

Eine solche wird von IT-Sicherheitsbeauftragten verwendet, um Lücken im ISMS ihrer Organisation zu beheben, sowie die Erfüllung der Voraussetzungen für die Zertifizierung nach der ISO 27001 zu bewerten. Eine solche Checkliste hilft dabei, die Erfüllung der Anforderungen des Anforderungskatalogs der internationalen Norm zur Implementierung eines effektiven Informationssicherheitsmanagementsystems (ISMS) zu ermitteln.

Vorlage: ISO-27001-Checkliste | SafetyCulture

Was ist ein Informationssicherheitsmanagementsystem (ISMS)?

Ein ISMS umfasst die systematische Verwaltung von Informationen, um deren Vertraulichkeit und Sicherheit, sowie gleichzeitig die umfassende Verfügbarkeit der Datenbestände für alle Beteiligten zu gewährleisten. Die Zertifizierung nach ISO 27001 bedeutet, dass das ISMS einer Organisation mit den internationalen Standards übereinstimmt. Auch, falls keine Zertifizierung angestrebt wird, profitiert ein Unternehmen, welches die diesbezüglichen Richtlinien einhält, von den Best Practices der ISO-Norm.

Vorbereitung auf die ISO-27001-Zertifizierung in 7 einfachen Schritten

Es erfordert viel Zeit und Mühe, ein wirksames ISMS ordnungsgemäß einzuführen und noch mehr, es nach ISO 27001 zertifizieren zu lassen. Im Folgenden finden Sie deshalb die wichtigsten Schritte des Maßnahmenkatalog zur Erstellung eines zertifizierungsfähigen ISMS:

Schritt 1: Überprüfung der Prozesse nach der ISO 27001

Machen Sie Ihre Mitarbeiter mit dem internationalen Standard für ISMS vertraut und erheben Sie, wie Ihre Organisation derzeit die Informationssicherheit handhabt.

Schritt 2: Einbindung aller Mitarbeiter

Helfen Sie Ihren Mitarbeitern dabei, die Bedeutung einess ISMS zu verstehen, um deren Vertrauen in das System sowie das Engagement für dieses zu gewinnen.

Schritt 3: Durchführung einer Risikoanalyse

Ermitteln Sie die Schwachstellen von und Bedrohungen für ihr Informationssicherheitssystem, sowie ihre digitalen Vermögenswerte , indem Sie regelmäßig Risikobewertungen für die Informationssicherheit durchführen. Verwenden Sie für diese eine Vorlage zur Risikobewertung nach ISO 27001, um den Prozess gleichzeitig zu optimieren und zu beschleunigen, sowie reproduzierbare und vergleichbare Ergebnisse zu erhalten.

Schritt 4: Etablierung von Kontrollmechanismen

Bedrohungen für die Informationssicherheit und den Datenschutz, welche bei den Risikoanalysen entdeckt werden, können zu kostspieligen Zwischenfällen führen, falls sie nicht umgehend behoben werden.

Schritt 5: Durchführung einer Lückenanalyse (GAP-Analyse)

Verwenden Sie eine ISO-27001-Checkliste, um aktualisierte sowie neu eingeführte Prozesse und Kontrollmechanismen zu bewerten und Lücken zwischen dem Ist- und dem Wunschzustand zu ermitteln, die weitere Korrekturmaßnahmen erfordern.

Schritt Nr. 6: Interne Audits und Schulungen durchführen

Regelmäßige interne Audits nach ISO 27001 können dazu beitragen, Verstöße proaktiv zu erkennen und das Informationssicherheitsmanagement kontinuierlich zu verbessern. Die bei internen Audits gesammelten Informationen können in weiterer Folge außerdem für die Schulung von Mitarbeitern und zur Stärkung bereits etablierter Verfahren genutzt werden.

Schritt Nr. 7: Kontaktieren Sie Ihren Auditor für die Zertifizierung

Bereiten Sie Ihre ISMS-Dokumentation vor und wenden Sie sich an einen zuverlässigen externen Prüfer, um sich nach ISO 27001 zertifizieren zu lassen.

FAQs über ISO 27001

Die Einhaltung der ISO -27001-Norm ist nicht allgemein vorgeschrieben. Stattdessen muss ein Unternehmen Aktivitäten durchführen, die es bei seiner Entscheidung über die Einführung von Informationssicherheitssystemen – Management, Betrieb und physische Maßnahmen – unterstützen. Ein Beispiel für solche Bemühungen ist die Bewertung der Integration der aktuellen Authentifizierungs- und Passwortverwaltung, der Autorisierungs- und Rollenverwaltung sowie der Kryptographie und der Verwaltung von Schlüsseldaten.