Publication 26 Sept 2025

Article par

6 min de lecture

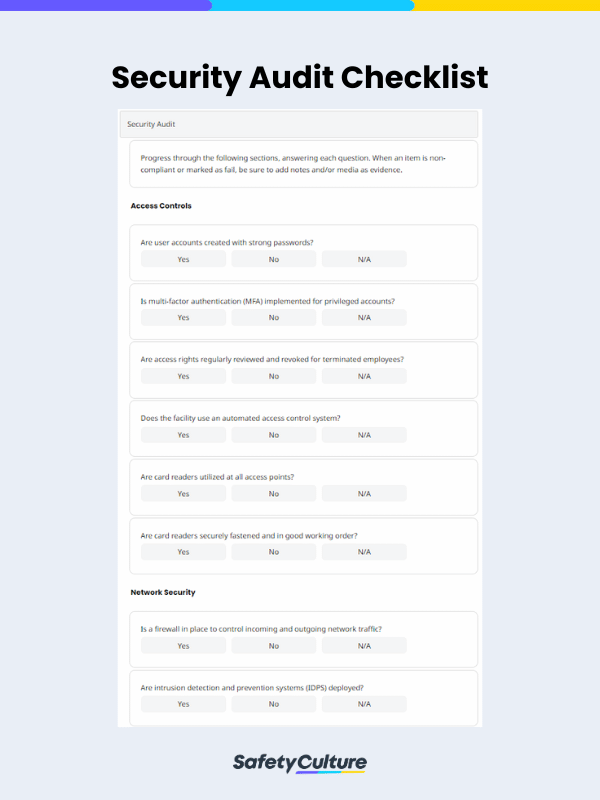

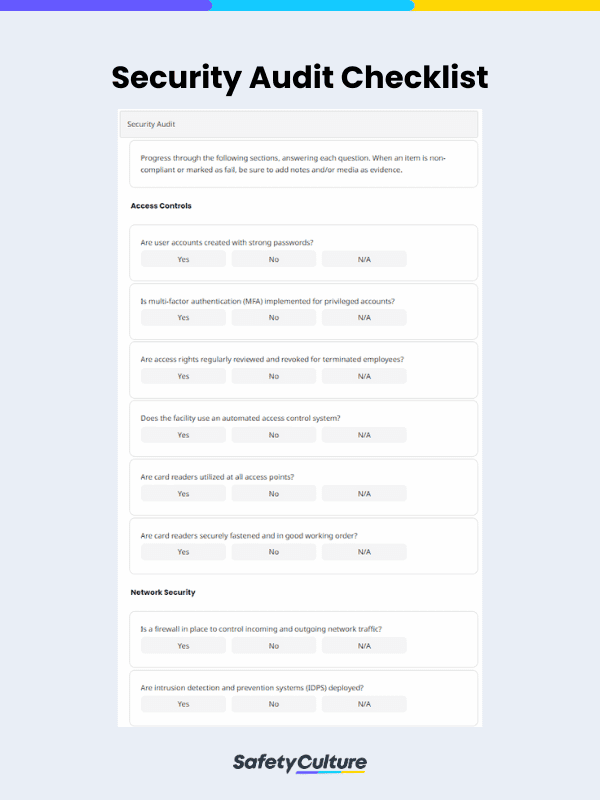

Qu’est-ce qu’une checklist d’audit de sécurité ?

Une checklist d’audit de sécurité est un outil complet utilisé pour évaluer les mesures et les contrôles de sécurité dans les systèmes, les processus et l’infrastructure d’une organisation. Il comprend généralement une liste d’exigences de sécurité, de meilleures pratiques et de normes industrielles que les organisations doivent respecter et examiner au cours du processus d’audit afin de les aider à mettre en œuvre des mesures correctives appropriées en cas de vulnérabilités ou de menaces.

Modèle de checklists pour l’audit de sécurité | SafetyCulture

Types d’audits de sécurité

Il existe différentes approches de l’audit de sécurité que les organisations peuvent appliquer pour obtenir des informations complètes sur leur position en matière de sécurité et aider à identifier et à traiter les vulnérabilités et les risques. En outre, il est courant que les organisations utilisent une combinaison des types d’audits de sécurité suivants afin d’obtenir une évaluation solide et complète de la sécurité :

Audits externes – réalisés par des entreprises ou des auditeurs tiers indépendants afin d’identifier les vulnérabilités ou les faiblesses susceptibles d’être exploitées par des menaces externes.

Tests de pénétration – également connus sous le nom de hacking éthique, ils impliquent des tentatives autorisées d’exploitation des vulnérabilités des systèmes et de l’infrastructure de l’organisation afin de simuler des attaques réelles et d’évaluer l’efficacité des mesures de sécurité existantes.

Analyse des vulnérabilités – utilisation d’outils automatisés pour déterminer et évaluer les vulnérabilités potentielles en matière de sécurité dans les systèmes, réseaux et applications d’une organisation, dans le but de hiérarchiser les vulnérabilités identifiées et d’y remédier.

Audits internes – menés par l’équipe d’audit interne de l’organisation ou par le personnel désigné pour évaluer le respect par l’organisation des politiques de sécurité, des procédures, des exigences réglementaires, des privilèges d’accès, des pratiques de traitement des données et de la conformité globale avec les normes de sécurité.

Pourquoi réaliser des audits de sécurité à l’aide d’une liste de contrôle ?

Les audits de sécurité et les différentes approches selon lesquelles ils peuvent être réalisés sont souvent de nature exhaustive et nécessitent une compréhension claire de l’importance de la protection du système de sécurité d’une organisation. En outre, un grand nombre de facteurs, d’aspects et d’éléments doivent être pris en considération lors de l’audit systématique.

C’est pourquoi il est vivement recommandé d’utiliser un outil tel que les listes de contrôle d’audit de sécurité afin de rationaliser le processus étape par étape et de s’assurer qu’aucun détail essentiel n’est omis ou laissé de côté. Par ailleurs, la réalisation d’audits de sécurité à l’aide d’une liste de contrôle offre les avantages suivants :

Couverture complète – garantit qu’aucun domaine ou contrôle de sécurité critique n’est négligé au cours de l’audit, car il sert de guide systématique pour une évaluation complète de la posture de sécurité de l’organisation.

Cohérence – favorise la cohérence et la normalisation du processus d’audit, ce qui permet des évaluations équitables et impartiales entre les différents systèmes, départements ou sites de l’organisation.

Conformité aux normes – aide les organisations à satisfaire aux exigences définies dans les normes pertinentes afin de démontrer leur conformité, de répondre aux obligations réglementaires et de satisfaire aux exigences de sécurité spécifiques à l’industrie.

Efficacité et gain de temps – rationalise le processus d’audit en examinant et en évaluant des points spécifiques de la liste de contrôle sans avoir à réfléchir ou à se souvenir de tous les aspects nécessaires à prendre en compte de manière répétée.

Documentation et preuves – sert d’outil d’enregistrement et de documentation, permettant aux auditeurs d’enregistrer les observations, les constatations et les preuves au cours de l’audit.

Identification et hiérarchisation des risques – permet aux auditeurs de hiérarchiser les constatations et d’allouer des ressources pour y remédier en fonction de leur gravité et de leur impact potentiel sur la sécurité de l’organisation.

Amélioration continue – fournit une base pour l’amélioration continue de la sécurité et permet de suivre les progrès au fil du temps en comparant les résultats de plusieurs audits

Ce qu’il faut inclure dans la checklist audit de sécurité

Les besoins et les exigences des organisations en matière de mise en place de systèmes de sécurité peuvent varier en fonction de leur secteur d’activité et du type de données ou d’informations qu’elles doivent protéger. En règle générale, les checklists d’audit de sécurité doivent au moins comporter les éléments et sections suivants :

Page de titre de l’audit

Contrôles d’accès

Sécurité des réseaux

Protection des données

Sécurité physique

Réponse aux incidents

Sensibilisation et formation des employés

Conformité

Sécurité électronique

Sécurité des informations

Impressions générales sur l’installation et mesures de sécurité

Accès des véhicules des visiteurs

Achèvement/Signature

8 étapes pour créer une checklist et l’utiliser

Pour vous guider dans la préparation et l’optimisation d’une checklist pour vos audits de sécurité, voici quelques étapes et conseils à prendre en compte :

Définir clairement le champ d’application de l’audit de sécurité, en précisant les systèmes, les réseaux, les processus et les sites à évaluer. Identifier les normes de sécurité, les réglementations et les meilleures pratiques applicables qui serviront de référence.

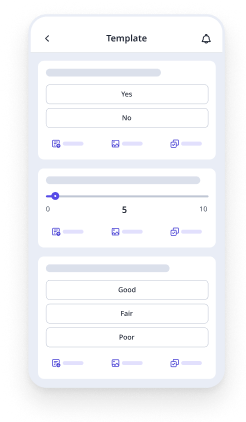

Créer une liste de contrôle complète basée sur les normes pertinentes sélectionnées. Inclure des éléments spécifiques à examiner, classés par catégories, des actions à entreprendre et des preuves à collecter au cours du processus d’audit.

Déterminez qui sera responsable de la réalisation de l’audit et de l’utilisation de la liste de contrôle. Attribuer des rôles et des responsabilités pour garantir l’efficacité de l’audit. Il peut s’agir d’équipes d’audit interne, d’auditeurs tiers ou d’une équipe de sécurité spécialisée.

Évaluer les contrôles, les politiques et les procédures de sécurité de l’organisation par rapport à la liste de contrôle. Identifier les lacunes ou les domaines de non-conformité et recueillir des informations par le biais d’entretiens, d’examens de documents et d’inspections de systèmes.

Classez les éléments de la liste de contrôle par ordre de priorité, en fonction de leur importance et de leur pertinence pour la posture de sécurité de votre organisation. Concentrez-vous sur les contrôles critiques et les domaines à haut risque et envisagez d’attribuer des pondérations ou des niveaux de gravité pour classer les constatations par ordre de priorité.

Élaborer des plans de remédiation pour résoudre les problèmes identifiés. Attribuer des responsabilités, fixer des échéances et établir des plans d’action pour résoudre les vulnérabilités et mettre en œuvre les améliorations nécessaires en matière de sécurité.

Préparer un rapport d’audit complet pour résumer les résultats et les communiquer à la direction, aux parties prenantes et aux équipes concernées.

Contrôler et examiner l’avancement des efforts de remédiation en suivant la mise en œuvre des mesures de sécurité et en évaluant leur efficacité au moyen d’audits réguliers.

Liste de contrôle l’audit de sécurité Télécharger le rapport PDF | SafetyCulture

Vous cherchez encore une liste de contrôle?

Créez un modèle de liste de contrôle personnalisé instantanément avec l'IA