Publication 26 Sept 2025

Article par

4 min de lecture

Qu’est-ce qu’un audit sécurité des réseaux ?

Un audit de sécurité informatique des réseaux est le processus qui consiste à évaluer de manière proactive la sécurité et l’intégrité des réseaux organisationnels. Mené par les responsables informatiques et les équipes de sécurité des réseaux, il permet de découvrir et d’atténuer les menaces coûteuses qui pèsent sur le réseau et les données d’une organisation.

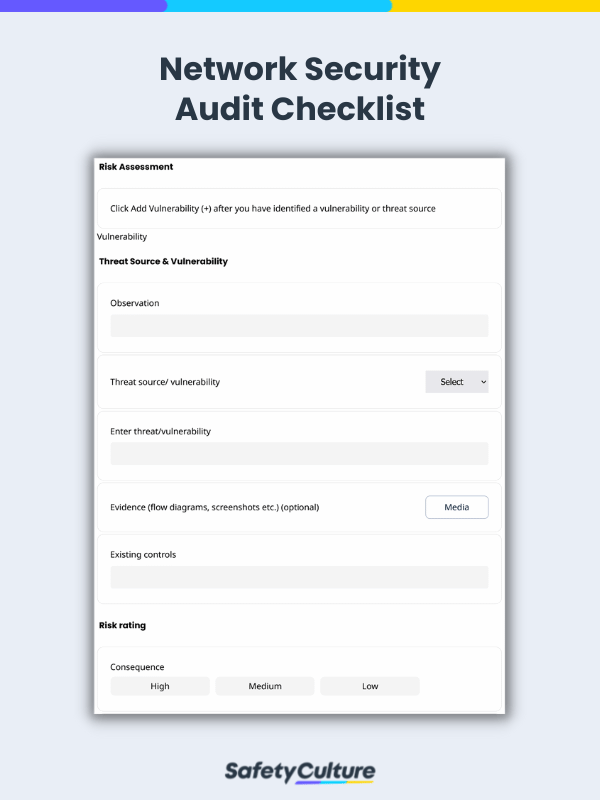

Qu’est-ce qu’une liste de contrôle pour l’audit de sécurité informatique des réseaux ?

Une liste de contrôle pour l’audit de sécurité informatique est un outil utilisé par les experts en sécurité informatique (effectués au moins une fois par an) pour aider à identifier les menaces à la sécurité des réseaux, à déterminer leur source et à y faire face immédiatement. Une liste de contrôle d’audit de réseau est généralement utilisée pour vérifier le pare-feu, les logiciels, le matériel, les logiciels malveillants, l’accès des utilisateurs, les connexions réseau, etc.

5 risques de sécurité réseau les plus courants et solutions recommandées

Comme les risques liés à la sécurité des réseaux continuent d’évoluer, ils restent une menace constante pour toute organisation. Voici quelques-uns des risques les plus courants en matière de sécurité des réseaux et les solutions recommandées pour les atténuer, que chaque auditeur sécurité informatique devrait connaître :

Malware

Les logiciels malveillants, tels que les virus informatiques, les logiciels espions, les chevaux de Troie, les vers, etc. sont des menaces constantes pour le réseau et les autres actifs informatiques. Vérifiez toujours si l’anti-malware est mis à jour et effectuez des analyses périodiques pour protéger les actifs de l’organisation contre les menaces potentielles.

Systèmes d’exploitation obsolètes

Les mises à jour du système comprennent des correctifs et des mesures de sécurité actualisées qui visent à protéger les actifs contre les vulnérabilités nouvellement découvertes. Le fait d’autoriser les mises à jour de système applicables contribuera à garantir que vos systèmes d’exploitation et vos actifs sont protégés contre les nouvelles menaces.

Nouvelles menaces

Les organisations vulnérables ont été touchées en 2018 par le logiciel de rançon NotPetya, perdant des centaines de millions de dollars et subissant des interruptions de fonctionnement imprévues. En se tenant au courant de manière proactive des nouvelles menaces qui pèsent sur la cybersécurité et la sécurité des réseaux, les organisations peuvent atténuer les risques informatiques et éviter les pertes de réputation.

Accès non autorisé

Les employés et les fournisseurs qui ne sont plus associés à l’organisation mais qui ont toujours accès aux actifs de l’entreprise peuvent constituer des risques pour la sécurité du réseau. Une mise hors service et une désactivation appropriées de l’accès contribueront à protéger le réseau contre tout accès non intentionnel ou malveillant.

L’erreur humaine

La négligence, le manque de connaissances en matière de sécurité des réseaux et les intentions malveillantes peuvent rendre un réseau vulnérable aux menaces de sécurité. Offrez une formation à l’utilisation des technologies de l’information et des ressources de réseau à tous les employés et rappelez à chacun d’être attentif à la manière dont il traite les informations et la sécurité des réseaux. La réalisation d’audits de sécurité des réseaux peut contribuer à renforcer de manière proactive la cybersécurité et à éviter des incidents informatiques coûteux.

Technologie pour la réalisation d’audits de sécurité de réseau efficaces

La réalisation proactive d’audits de sécurité de routine est indispensable si les organisations ont l’intention de détecter et de traiter les menaces à la sécurité du réseau. SafetyCulture (anciennement iAuditor), l’application d’audit la plus puissante au monde, peut aider les responsables informatiques et les équipes de sécurité réseau de tout secteur ou organisation à réaliser des audits de sécurité réseau à tout moment et en tout lieu. Avec l’application mobile et le logiciel SafetyCulture (iAuditor), vous pouvez :

Créer des listes de contrôle d’audit de sécurité prêtes à l’emploi.

Programmer des audits de routine pour assurer une surveillance proactive. Soyez informé lorsque les audits prévus ne sont pas terminés.

Gagner du temps et des efforts grâce à une application mobile qui crée automatiquement des rapports complets sans papier lorsque les audits sont terminés. Consacrez un temps et des ressources précieux à la gestion des risques réseau détectés.

Prendre des notes pertinentes pour les éléments spécifiques de la liste de contrôle de l’audit et avoir une visibilité des rapports sans papier depuis n’importe quel site. Prévisualisez un exemple de rapport Web et PDF.

Analyser les résultats des audits internes et utiliser les informations recueillies pour améliorer la formation des employés en matière de sécurité des réseaux.

Utiliser l’intégration API pour des rapports transparents sur la sécurité du réseau et d’autres utilisations.

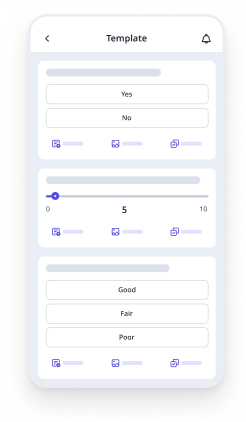

Vous cherchez encore une liste de contrôle?

Créez un modèle de liste de contrôle personnalisé instantanément avec l'IA