Was ist Cyber (IT) Security Awareness? (Definition)

Cyber Security Awareness bezieht sich darauf, wie viel Endbenutzer über die Sicherheitsbedrohungen für ihre Netzwerke wissen – sowie über die bewährten Praktiken, um diese Risiken zu minimieren. Cyber (oder auch IT) Security Awareness ist demzufolge ein Teilgebiet der Cybersicherheit. Diese fasst die Methoden und Prozess zusammen, die darauf abzielen Systeme, Netzwerke, Endgeräte und Daten vor unbefugtem Zugriff zu schützen. Diese werden in verschiedenen Branchen und Bereichen des öffentlichen Lebens eingesetzt, um sensible und vertrauliche Informationen wie Finanzen, Unternehmensprozesse, Patientendaten sowie staatliche oder militärische Dokumente zu schützen.

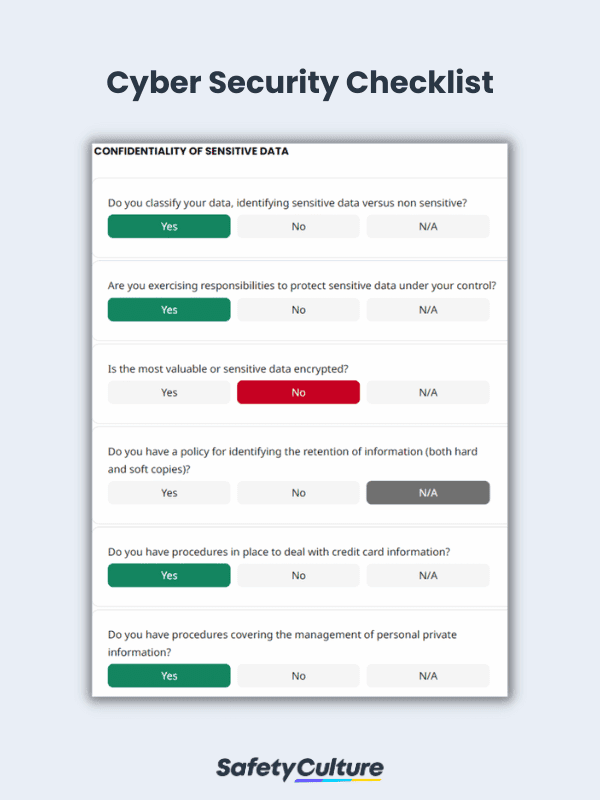

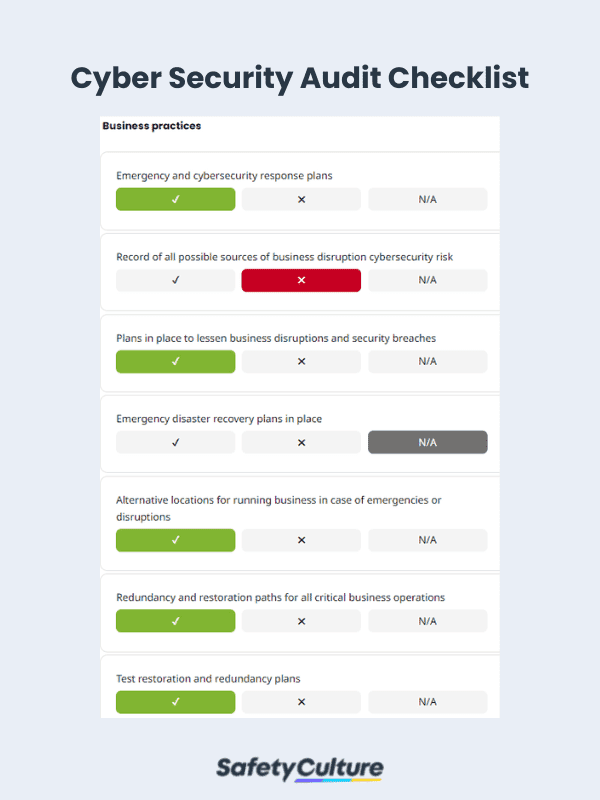

Was ist eine Checkliste für Cybersicherheit?

Eine Checkliste für Cybersicherheit wird von IT-Teams verwendet, um den Status von Sicherheitskontrollen sowie das Befolgen von Richtlinien, Standards und Best-Practice-Verfahren zu erfassen. Sie hilft damit bei der Identifizierung und Erkennung schadhafter Aktivitäten wie unbefugtem Zugriff und Gerätefehlfunktionen, um Zwischenfälle in der IT-Infrastruktur zu verhindern. Sowie außerdem, um die Cyber Security Awareness im Unternehmen und unter seiner Belegschaft zu erhöhen. Werden keine regelmäßigen Überprüfungen der Cybersicherheit durchgeführt, kann dies schwerwiegende Folgen nach sich ziehen. Diese reichen von Umsatz- und Integritätsverlusten über Geldbußen und rechtlichen Konsequenzen bis hin zur Schließung des Unternehmens.

Cyber Security Awareness: Oftmals übersehene IT-Sicherheitsrisiken

Je größer die IT-Infrastruktur Ihres Unternehmens wird, umso mehr Bedrohungen, Schwachstellen, möglichen Datenschutzverletzungen und Ransomware-Angriffen ist sie ausgesetzt. Gleichzeitig steigen die Chancen, dass diese von Ihren Mitarbeitern übersehen werden. Die Nichteinhaltung behördlicher Vorschriften zur Cybersicherheit kann jedoch zu kostspieligen Straf- oder Ausgleichszahlungen, Datenverlust und Kundenabwanderung führen. Im Folgenden finden Sie deshalb Beispiele für Cybersicherheitsrisiken, die zwar leicht zu erkennen sind, aber trotzdem oft übersehen werden:

Veraltete Betriebssysteme und Antivirenprogramme

Die Betriebssysteme und die Antivirensoftware müssen auf dem neuesten Stand sein, um ihre volle Leistungsfähigkeit entfalten zu können. Nur so können diese auch wirklich Schäden verhindern. Software- und Systemaktualisierungen sind zwar in der Regel geplant und / oder automatisiert und eine diesbezügliche Benachrichtigung wird an jedes Gerät im Unternehmen gesendet. Mitarbeiter neigen jedoch dazu, die Aktualisierung zu verzögern, um ihre Arbeit nicht unterbrechen zu müssen.

Nichtbefolgen von Passwort-Richtlinien

Es ist keine gute Praxis Mitarbeitern zu erlauben den Zugang eines Kollegen zu nutzen. Auf diese Art und Weise wird es im Falle eines Datenlecks oder Fehlers schwieriger, die Ursache für diese zu finden. Außerdem ist das regelmäßige Ändern von Passwörtern ein Muss für jeden Mitarbeiter. Des Weiteren wird ein komplexes Passwort empfohlen, was oft vernachlässigt wird, weil diese schwerer zu merken sind.

Um Ihre Daten vor Hackern zu schützen, benötigen Sie jedoch zwingend ein sicheres Passwort, das aus alphanumerischen Zeichen und Sonderzeichen sowie einer Kombination von Klein- und Großbuchstaben besteht.

Nachlässigkeit beim ordnungsgemäßen Löschen von Daten und Entsorgen von Geräten

Die Nachlässigkeit der Mitarbeiter bei der Befolgung der Entsorgungsvorschriften von Daten, d. h. die ordnungsgemäße Entsorgung von Informationen in Verbraucherberichten und -aufzeichnungen zum Schutz vor “unbefugtem Zugriff auf die Informationen oder deren Verwendung”, kann nicht nur zu Strafen für Ihr Unternehmen führen. Sondern ebenso zu Informationsverlusten und unbefugter Datenwiederherstellung, die im besten Fall Ihrer Konkurrenz – und im schlimmsten Kriminellen – in die Hände spielt.

Unzureichende Schulungen zum Thema Cybersicherheit

Unternehmen sollten regelmäßig Trainings und Schulungen zum Thema Cybersicherheit durchführen, um ihre Mitarbeiter auf dem Laufenden zu halten und sie über die verschiedenen Formen von Sicherheitsbedrohungen wie Malware, Phishing oder auch Cryptojacking zu informieren.

Ein mangelhafter Plan zur Reaktion auf Verstöße

Ein Plan für die Reaktion auf Sicherheitsverletzungen ist für jedes Unternehmen von grundlegender Bedeutung, da er es auf mögliche Cyber-Sicherheitszwischenfälle vorbereitet. Er ermöglicht Ihnen sofort zu reagieren und Gegenmaßnahmen zu ergreifen, um die negativen Auswirkungen des Vorfalls zu mindern. Ihre Mitarbeiter müssen umfassend auf einen solchen Fall vorbereitet werden, um im Fall der Fälle nicht nur richtig sondern vor allem auch rasch zu reagieren

Die Beseitigung dieser oftmals übersehenen Sicherheitsrisiken trägt dazu bei Ihre Computersicherheit zu erhöhen. Die Verwendung von Sicherheitsvorlagen und -Checklisten steigert diese noch weiter – und fördert vor allem die Cyber Security Awareness.