Publication 26 Sept 2025

Article par

5 min de lecture

Qu’est-ce qu’une liste de contrôle de la conformité PCI ?

Une liste de contrôle de la conformité PCI est un modèle complet, conçu pour répondre aux normes strictes fixées par la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS), qui joue un rôle important en garantissant que les entreprises traitent les données des cartes de paiement de manière sûre et responsable. La liste de contrôle comprend un ensemble structuré de lignes directrices, de mesures et de bonnes pratiques que les organisations doivent respecter afin de maintenir l’intégrité de leurs transactions par carte de paiement et de protéger les données de leurs clients contre d’éventuelles violations.

Importance et avantages

Avec l’augmentation des transactions en ligne, la plupart des entreprises et des organisations sont tenues de garantir la sécurité de ces données. C’est là que la conformité PCI est indispensable et que l’utilisation d’une liste de contrôle numérique entre en jeu. Dans cet article, nous allons nous pencher sur l’importance de la conformité PCI et explorer les nombreux avantages qu’elle apporte :

Construire un réseau et des systèmes sécurisés

L’un des principaux objectifs de la conformité PCI est d’établir un réseau et des systèmes sécurisés au sein d’une organisation. En se conformant à une liste de contrôle de la conformité PCI, les entreprises peuvent systématiquement identifier les vulnérabilités et y remédier rapidement. Il s’agit notamment de mettre en place des pare-feu robustes, des protocoles de cryptage et des contrôles d’accès. Ces mesures permettent non seulement de protéger les données des titulaires de cartes, mais aussi d’inspirer confiance aux clients.

Protection des données des titulaires de cartes

Les données relatives aux détenteurs de cartes constituent l’élément vital de nombreuses entreprises, et leur sauvegarde est une obligation légale et éthique. La liste de contrôle de la conformité PCI met l’accent sur la protection des données grâce au cryptage et à la tokenisation, qui rendent les données des titulaires de cartes illisibles pour les cybercriminels potentiels.

Gestion des vulnérabilités

Aucun système n’est totalement à l’abri des vulnérabilités, et il est essentiel de mettre en place un mécanisme pour les gérer efficacement. La liste de contrôle de la conformité PCI préconise des analyses de vulnérabilité et des tests de pénétration réguliers.

Conséquences

Le non-respect des normes PCI peut avoir des conséquences désastreuses pour les entreprises. Des sanctions financières allant de 5 000 à 500 000 dollars par incident ou violation de la sécurité des données PCI, à l’atteinte à la réputation de l’entreprise. Ces amendes peuvent paralyser financièrement une entreprise et même conduire à sa fermeture dans des cas extrêmes. L’utilisation d’une liste de contrôle complète de la conformité PCI vous permettra de détecter les problèmes de manière proactive et d’éviter des amendes considérables.

Ce qu’il faut inclure dans une liste de contrôle de la conformité PCI

Pour établir les bases solides d’une liste de contrôle de la conformité PCI, commençons par comprendre ce qu’implique la norme PCI DSS. Elle comprend une série d’exigences et de bonnes pratiques que les organisations doivent suivre pour protéger efficacement les informations relatives aux titulaires de cartes :

Comprendre les normes de sécurité des données PCI (DSS)

La norme de sécurité des données PCI (DSS) sert de guide pour la protection des données de paiement des clients. Elle décrit un ensemble d’exigences en matière de sécurité auxquelles vous devez vous conformer. Considérez-la comme une liste de contrôle dans votre liste de contrôle. Une compréhension approfondie de la norme PCI DSS est essentielle pour assurer la conformité.

Assurer la sécurité du réseau

Il est important de sécuriser votre réseau. Utilisez des pare-feu, le cryptage et des mots de passe robustes pour renforcer vos défenses numériques. Mettez régulièrement à jour vos logiciels et corrigez rapidement toute vulnérabilité identifiée afin d’éviter les failles de sécurité résultant de systèmes obsolètes.

Protégez les données des titulaires de cartes

La protection des données des titulaires de cartes est au cœur de la conformité PCI. Ne conservez que les informations essentielles concernant les titulaires de cartes et, lorsqu’elles sont stockées, veillez à ce qu’elles soient cryptées. Adhérez au principe de minimisation des données – si vous n’en avez pas besoin, ne les conservez pas.

Contrôle et test continus

La surveillance et les tests de routine s’apparentent à des bilans de santé pour votre réseau. Observez constamment vos systèmes pour détecter toute irrégularité, procédez à des évaluations de la vulnérabilité et exécutez des tests de pénétration pour identifier et atténuer les faiblesses avant qu’elles ne s’aggravent.

Préparer et réviser un plan de réponse aux incidents

Malgré les mesures proactives, des incidents peuvent se produire. Il convient donc de mettre en place un plan d’intervention bien défini en cas d’incident. Considérez-le comme une stratégie d’urgence pour votre environnement numérique, prête à être activée en cas de besoin.

Comment assurer la conformité à la norme PCI à l’aide d’une liste de contrôle

Une fois que l’organisation s’est familiarisée avec les règles de conformité, il est important de suivre un processus approfondi et rationalisé tel que les formulaires numériques au lieu du système traditionnel basé sur le papier. Voici comment vous pouvez utiliser cette liste de contrôle pour vérifier la conformité à la norme PCI :

Saisir les informations de base : Date, lieu et personne effectuant le contrôle de conformité

Évaluer les défaillances courantes du contrôle du système d’information de sécurité. Vérifier si les correctifs de sécurité sont à jour, les protocoles de journalisation et les autres vulnérabilités.

Vérifier que le système de sécurité des vendeurs POS ne présente pas de vulnérabilités.

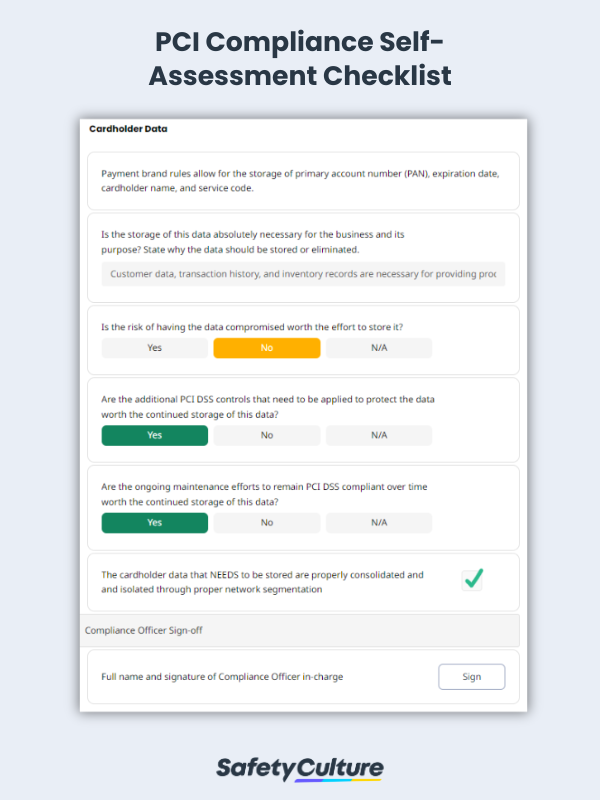

Examiner la protection des données des titulaires de cartes en analysant les vulnérabilités et les capacités de stockage. Vérifier si le stockage ou l’élimination de ces données sensibles est nécessaire.

Résumer les résultats et fournir des recommandations et des points d’action.

Liste de contrôle pour l’auto-évaluation de la conformité PCI – Exemple de rapport | SafetyCulture

Vous cherchez encore une liste de contrôle?

Créez un modèle de liste de contrôle personnalisé instantanément avec l'IA