La ciberseguridad explicada: Una guía sencilla

Obtenga respuestas a las siguientes preguntas: ¿Qué es la ciberseguridad? ¿Cuáles son los 3 tipos principales de ciberseguridad? ¿Cuáles son los 7 tipos de amenazas a la ciberseguridad?

Publicación 26 Mar 2025

Artículo de

9 min de lectura

¿Qué es la ciberseguridad?

La ciberseguridad es un conjunto de buenas prácticas utilizadas para proteger los sistemas, las redes, los programas, los datos y los dispositivos de accesos no autorizados que podrían formar parte de ciberataques coordinados y otras amenazas digitales maliciosas contra una empresa. Los tres tipos principales de ciberseguridad son la seguridad de la red, la seguridad de la nube y la seguridad física.

Los sistemas operativos y la arquitectura de la red conforman la seguridad de su red. Puede incluir protocolos de red, cortafuegos, puntos de acceso inalámbricos, hosts y servidores. La seguridad en la nube, en cambio, es el cifrado de los datos en la nube en reposo, en movimiento y en uso. Por su parte, la seguridad física se refiere al control del acceso físico a los ordenadores y otros dispositivos.

¿Por qué es importante?

Descuidar la ciberseguridad puede hacer que su información sensible sea vulnerable a todo tipo de ciberataques que podrían no sólo detener las operaciones comerciales, sino también dañar la reputación de la empresa. Otra razón por la que la ciberseguridad es importante es que los clientes de hoy son cada vez más conscientes de los peligros que acechan en el panorama digital actual y esperan que sus datos estén protegidos contra los ciberataques.

Tipos de ciberamenazas y cómo prevenirlas

A continuación, le mostramos los tipos de ciberamenazas a los que debe prestar atención y consejos para evitar que se infiltren en sus activos digitales:

Malware

El malware es un software de ciberataque. Está diseñado específicamente para ayudar al hacker o al grupo de hackers a obtener un acceso no autorizado. Hay muchos tipos diferentes de malware que son:

Ransomware – Impide a los propietarios acceder a sus propios sistemas informáticos y archivos; puede incluir amenazas de borrar datos o hacerlos públicos.

Software de redes de bots – Dado que utiliza una pequeña cantidad de potencia de procesamiento, el software de redes de bots puede infiltrarse en múltiples dispositivos (formando una red de bots) sin ser detectado por la mayoría de los usuarios.

Troyanos – Descargados por los usuarios porque se disfrazan de software legítimo.

Troyanos de acceso remoto (RATs) – Si un troyano es un software completamente falso que parece ser legítimo, los RATs en cambio se infiltran en un sistema a través de una puerta trasera instalada de forma encubierta.

Virus y gusanos – La diferencia entre ellos es que un virus necesita un programa o archivo anfitrión, mientras que un gusano no. Ambos son autorreplicantes e infecciosos.

Formas de prevenir el malware:

Instale un software antivirus y, cuando sea posible, configúrelo para que analice automáticamente sus sistemas y le informe si encuentra algo sospechoso.

Añada varias capas de protección para dificultar al máximo el acceso de los piratas informáticos a los activos digitales (por ejemplo, cambie las contraseñas con frecuencia, exija una autenticación adicional, etc.)

Denegación de servicio distribuida (DDoS)

El objetivo de un DDoS es colapsar el servidor, el sitio web o la red de destino sobrecargándolo de tráfico. El primer efecto de este ataque es que los usuarios no pueden acceder al servidor, al sitio web o a la red. El segundo efecto es que el objetivo se vuelve más susceptible a otras ciberamenazas que permiten al hacker acceder a él y revisar los datos confidenciales sin que nadie lo vea.

Formas de prevenir los DDoS:

Implantar protocolos de seguridad de red, como cortafuegos y redes privadas virtuales (VPN). La clave es establecer un sistema que equilibre eficazmente la carga en todo momento.

Abordar las lagunas o vacíos de su ciberseguridad. El DDoS requiere múltiples fuentes para abrumar a su objetivo y bloquear con éxito una de esas fuentes puede impedir que su servidor, sitio web o red se sobrecargue y se colapse.

Ingeniería social

La ingeniería social es el uso de la manipulación y el engaño para obtener acceso no autorizado a sistemas e información. A diferencia de otros tipos de ciberamenazas que buscan y luego pasan por puntos de acceso descuidados al sistema, red o programa de su empresa, la ingeniería social explota el factor humano de la ciberseguridad.

Formas de prevenir la ingeniería social:

Una defensa clave contra la ingeniería social es formar a los empleados para que sean emocionalmente inteligentes y perceptivos. Los que reciben la formación adecuadason más propensos a reconocer las sutiles señales sociales que indican que están siendo engañados o que la persona con la que se comunican no está siendo del todo sincera.

Disponer de procedimientos sólidos de autenticación para el acceso a los sistemas de la empresa. Esto es para evitar el error humano o una situación en la que un empleado inadvertidamente da acceso a una persona con malas intenciones porque la «conoce» o la ve como completamente inofensiva.

Phishing

El tipo más común de ingeniería social es el phishing, que consiste en enviar mensajes falsos a personas de la empresa. Estos mensajes falsos pueden ser bastante convincentes y suelen tener como objetivo que el destinatario divulgue información privada o haga clic en un enlace que permita que el malware acceda a sus cuentas o infecte su sistema informático.

Formas de prevenir el phishing:

Exigir el uso de correos electrónicos corporativos y filtros de spam.

Eduque a los empleados sobre el aspecto que pueden tener los mensajes falsos de personas clave de la organización (por ejemplo, los hackers intentarán transmitir una sensación de urgencia para que usted les responda y, por lo general, el mal formato y la gramática incorrecta son señales de un intento de phishing).

Hombre en el medio (MITM)

Los ataques Man-in-the-middle tienen lugar cuando el hacker es capaz de introducirse en un proceso de transmisión de información, como un dispositivo que se conecta a una red o un usuario que se registra en una cuenta. Los piratas informáticos que se encuentren en esta posición pueden leer y utilizar los datos que se transmiten e incluso obtener un mayor acceso al dispositivo, a la red y a los demás sistemas vinculados a ellos.

Formas de prevenir el MITM:

No te conectes a redes Wi-Fi públicas o que no requieran datos de acceso.

Visite sólo sitios web con el protocolo HTTPS («S» significa seguro).

Ataque de contraseña

Un ataque de contraseña es básicamente cualquier intento de obtener la contraseña de alguien sin su consentimiento.A continuación se describen los distintos métodos y herramientas que utilizan los hackers para obtener las contraseñas:

Espiar físicamente a alguien mientras introduce su contraseña

Adivinar utilizando información disponible públicamente (como la de las cuentas de las redes sociales, como cumpleaños, iniciales, personajes de ficción y comidas favoritas, etc.)

Keyloggers (registra las pulsaciones del teclado de la persona) y otros programas espía

Bases de datos de contraseñas (es decir, sitios web) con poca seguridad

Herramientas de hacking y programas de generación de contraseñas

Otros tipos de ciberamenazas (por ejemplo, ingeniería social, phishing, ataques MITM)

Formas de prevenir el ataque de contraseña:

No utilice nunca la misma contraseña o variaciones de una contraseña para varias cuentas.

Utiliza contraseñas únicas (es decir, que sólo sirvan para una cuenta) y fuertes (que contengan números, caracteres especiales, letras mayúsculas y minúsculas) que no estén relacionadas con tus intereses o, al menos, con los que aparecen en tus cuentas públicas de las redes sociales.

Inyección SQL

Una inyección de lenguaje de consulta estructurado (SQL) consiste en añadir código malicioso a un servidor utilizando SQL. Este trozo de código puede añadirse a través de la caja de búsqueda del sitio web y puede forzar al servidor a liberar información sensible a la que el hacker puede acceder e incluso modificar.

Formas de prevenir la inyección SQL:

Dado que la inyección SQL es un tipo de ciberataque muy técnico, necesitará la ayuda de su webmaster o de un especialista en informática para resolver las vulnerabilidades SQL.

Las formas más comunes de evitar la inyección de SQL son utilizar la validación de entradas, las consultas parametrizadas o las sentencias preparadas, y los cortafuegos de aplicaciones web.

Ejemplos de ciberseguridad

Algunos ejemplos de medidas de ciberseguridad son

Personas: Existe un proceso para cortar efectivamente el acceso a las instalaciones y a los sistemas de información cuando un empleado/contratista deja de trabajar.

Seguridad física: Los ordenadores personales (PC) son inaccesibles para los usuarios no autorizados (por ejemplo, están situados lejos de las zonas públicas).

Gestión de cuentas y contraseñas: Las contraseñas son seguras, no son fáciles de adivinar, se cambian regularmente y los empleados no utilizan contraseñas temporales o por defecto.

Confidencialidad de los datos sensibles: Los procedimientos de eliminación identifican las tecnologías y los métodos apropiados para hacer inutilizables e inaccesibles los soportes físicos y electrónicos (como el borrado electrónico de las unidades).

Recuperación de desastres: Existe un proceso para crear copias de seguridad y de archivo recuperables de la información crítica.

Concienciación sobre la seguridad: El plan de concienciación y educación de la empresa enseña los métodos adecuados para gestionar los datos de las tarjetas de crédito ( PCI ) y la información personal privada (por ejemplo, números de la seguridad social, nombres, direcciones, números de teléfono).

Cumplimiento: La dirección revisa periódicamente las listas de personas con acceso físico a las instalaciones sensibles o con acceso electrónico a los sistemas de información.

Plantilla de evaluación de riesgos de ciberseguridad

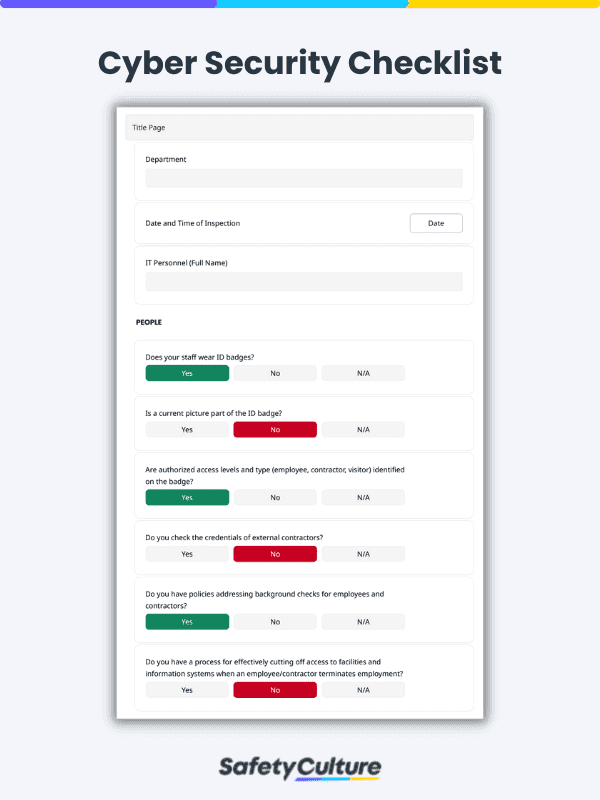

Descargar la lista de comprobación de ciberseguridad gratuita | SafetyCulture (iAuditor)

Formación en ciberseguridad

Un componente esencial para proteger a la empresa de los ciberataques y otras amenazas digitales maliciosas es proporcionar formación en ciberseguridad a los empleados mediante formación una plataforma de microaprendizaje que da prioridad a los dispositivos móviles.

¿Cómo puede ayudar SafetyCulture ?

SafetyCulture (iAuditor) es una plataforma digital y multifuncional para equipos y empresas que desean proteger sus datos, dispositivos, sistemas, redes y programas de accesos no autorizados y otras amenazas de ciberseguridad. Con SafetyCulture (iAuditor), puede hacer lo siguiente:

Llevar a cabo evaluaciones de riesgos de tecnologías de la información (TI) y de ciberseguridad.

Prepárese para la certificación ISO 27001 y racionalice su Sistema de Gestión de la Seguridad de la Información (SGSI).

Realice auditorías de seguridad de la red como parte de su iniciativa de ciberseguridad.

Asegúrese de que los parches de software (también conocidos como correcciones de errores) funcionen según lo previsto.

Mantenerservidoresyordenadoresregularmente para evitar que las caídas comprometan sus esfuerzos de ciberseguridad.

Comience a utilizar SafetyCulture (iAuditor) de forma gratuita o descargue cualquiera de nuestraslistas de control de ciberseguridad gratuitas.

Listas de verificación de ciberseguridad gratuitas

Lista de comprobación de ciberseguridad

Esta lista de comprobación de ciberseguridad le ayudará a registrar el estado de los controles de ciberseguridad en su organización. Proteja su lugar de trabajo de los ciberataques haciendo lo siguiente:

Compruebe si el personal lleva su identificación.

Evaluar la seguridad física de los ordenadores y otros dispositivos.

Revise la solidez de las contraseñas.

Gestionar el acceso a la información dispuesta.

Promover una cultura de ciberseguridad mediante la concienciación y la educación.

Artículos relacionados

Seguridad

La mejor manera de aplicar la NOM-017 STPS-2008

Aprenda la mejor manera de aplicar la NOM-017 STPS-2008 para mejorar los procesos de su empresa y reducir los accidentes laborales.

Protección de Datos

Tecnología de la Información

Tratamiento de datos para garantizar conformidad

Aprenda sobre el tratamiento de datos, una herramienta fundamental para abordar la seguridad de su empresa